|

Last updated on Wednesday 18th of May 2022 11:47:24 AM ©VMWare ©ESXi NAT con firewall OpenWRTUna subred LAN segura tras la IP pública con un firewall NAT• El servidor base ©ESXi• El router virtual • El appliance OpenWRT • Reenvio de puertos NAT • Configuración en un servidor dedicado OVH/Soyoustart Tenga en cuenta que otros productos de ©VMWare (Player, Workstation) ofrecen NAT integrado básico (Traducción de direcciones de red). ©ESXi también le permite configurar sus máquinas virtuales como NAT además de poder conectar la tarjeta de red virtual en bridge con la IP base de ©ESXi, pero en este caso tendrá que proporcionar dicha funcionalidad mediante el uso de una máquina virtual de enrutamiento, un dispositivo de enrutador.  Descargue el appliance desde Sourceforge.

Descargue el appliance desde Sourceforge.

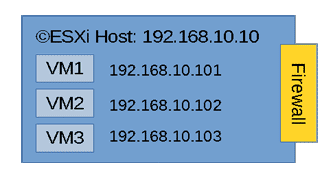

Una de las formas más sencillas de configurar una VM en el hipervisor ©VMWare ©ESXi es simplemente configurar su NIC como un dispositivo bridge. Esto permitirá que se pueda acceder a la máquina virtual a través de la NIC de los hosts. Esto es muy conveniente y una buena manera de aprender a usar sus máquinas virtuales y el software ©VMWare. en general. Si mantiene sus máquinas virtuales en un segmento de LAN controlado, incluso podría ser el método para usar en producción, ya que probablemente no necesite una estricta capa de seguridad en el host ©ESXi y usted ya lo resolvió en el perímetro de su segmento LAN.  VMs en una red modo bridge

VMs en una red modo bridge

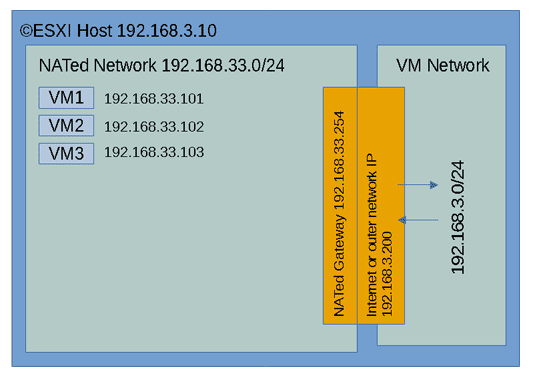

Pero, ¿qué hacer cuando vas a alojar tus VMs en un host dedicado con una IP de Internet?, o cuando necesita hacerlo en un segmento LAN no seguro. En esos casos, necesita protegerse de ataques de fuerza bruta y DOS principalmente. OpenSSH bloqueará a los usuarios después de un número de inicios de sesión fallidos, aún así un FW completo es imprescindible en un entorno empresarial. ©ESXi tiene un firewall incorporado que puede ayudarlo con algunos filtrados básicos, pero tiene grandes desventajas: - Viene con solo un conjunto de reglas predefinidas que puede activar o desactivar. - La posibilidad de agregar sus propias reglas manualmente se ha eliminado en las últimas versiones de ©ESXi en la rama 6. Esto lo deja sin posibilidad de cambiar los puertos predeterminados o abrir algunos números de puerto no estándar. Afortunadamente hay una solución a eso que consiste en interponer un firewall entre el mundo exterior y sus máquinas virtuales de pie en una LAN virtual interna dentro del host ©ESXi. Una representación visual de esa configuración sería la siguiente.  Servidor ©ESXi con una red NAT

Servidor ©ESXi con una red NAT

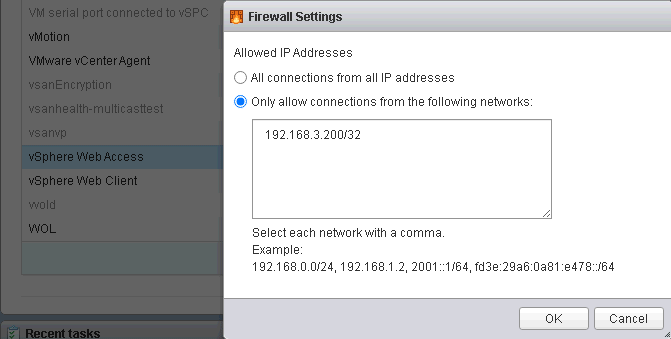

Puede cambiar la red 192.168.3.0/24 por alguna subred de Internet si lo desea. En algunos centros de datos se unen la IP de Internet generalmente asignada al host ©ESXi a alguna subred de Internet a través de una MAC virtual que debe configura en tu panel de usuario. Encontrará guías detalladas para su caso de usuario en el sitio web de su centro de datos. Aquí plantearemos el caso conceptualmente y ofrezca ejemplos para configurar una subred NAT virtual dentro de su caja ©ESXi accesible a través de un enrutador NAT. El enrutador NAT dará acceso a las máquinas virtuales dentro de la red NAT a través de alguna dirección en el rango externo 192.168.3.0/24, en nuestro ejemplo 192.168.3.200 El servidor base ©ESXiEl host ©ESXi seguirá siendo visible en Internet en los puertos Web GUI y, eventualmente, en el puerto SSH. Aunque ©VMWare le obligará a activar SSH después de cada reinicio (existen soluciones a eso) y le advertirá acerca de que se trata de una brecha de seguridad. Los servicios de los que debería preocuparse son realmente todos los demás, desde la GUI de HTTPs, servicio NTP, etc... Si bloquea todos los demás servicios o incluso los apaga y deja el puerto SSH permitiendo el acceso solo a sus IP, reducirá drásticamente la superficie de ataque expuesta dejando un único puerto abierto. Si aún desea poder acceder a su GUI web de ©ESXi, simplemente puede configurar su firewall de ©ESXi para que solo aceptar conexiones en esos servicios desde la red NAT01. Luego use cualquier escritorio remoto interno para administrar su NAT01 red.

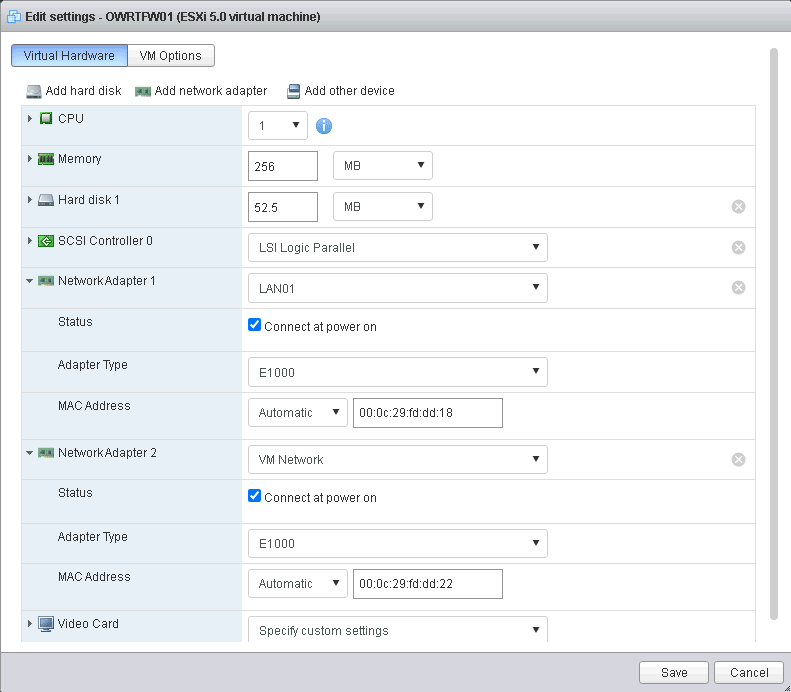

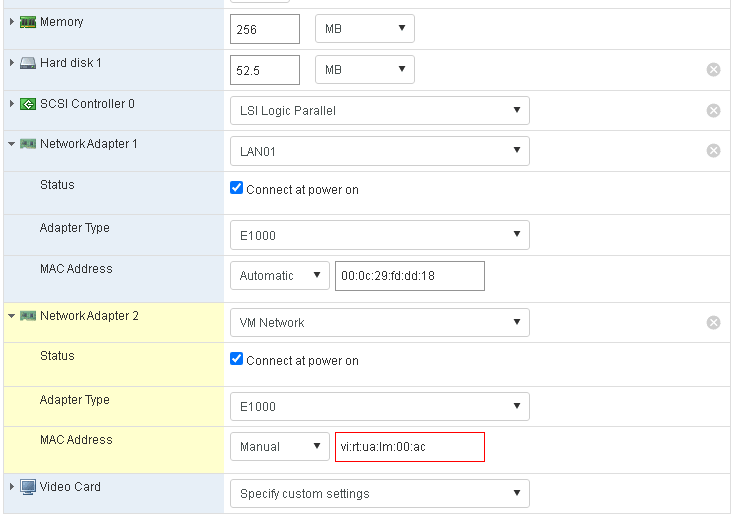

Configure el acceso al GUI de ©ESXi en el firewall En la imagen de arriba, estamos limitando el acceso a la GUI web de ©ESXi solo a los hosts en la red LAN01, cuyos paquetes vienen a través de la pata exterior del cortafuegos NAT. Si aprende a usar la función de túnel OpenSSH, disponible también en clientes como Putty, será capaz de acceder a todas las direcciones IP en su infraestructura ©ESXi (incluidos otros servidores) desde un único punto de acceso SSH, simplemente mantenga la seguridad alta usando contraseñas largas, o incluso mejor, use una clave pública para autenticarse. Si tiene algún servidor ©ESXi dedicado en OVH o algún otro proveedor de servidores dedicados, reducir su superficie de ataque en la IP del host ©ESXi mediante el uso de un solo puerto filtrado para acceder a todo lo demás es una buena manera de minimizar las amenazas existentes. ¿Qué dispositivo de enrutamiento utilizo para el NAT entre la red interna y la externa?.Cualquier sistema operativo que permita enrutar datos: PFSense, OpenWRT, RouterOS, etc.... Probablemente ya tenga su favorito, también alguna máquina virtual Linux con múltiples interfaces o algún FreeBSD con IPTables instalado y administrado en la línea de comando es la configuración más flexible y capaz. Hemos preparado un dispositivo OpenWRT que puede descargar y usar directamente. Apenas tiene 50 MB de tamaño una vez descomprimido y arranca casi al instante. Es un aparato bastante capaz con casi cualquier característica profesional que se te ocurra. Username: root Password: xsibackup Se configuró con una interfaz WAN DHCP ubicada en el conmutador virtual VM Network (el valor predeterminado en ©ESXi) que solo elegirá una IP de su LAN normal y una interfaz LAN NAT interna que se encuentra en LAN01 con la IP 192.168.33.254. Por supuesto, puede cambiar cualquiera de las configuraciones de las interfaces para que coincida con sus direcciones de red.  NICs in the OpenWRT device

NICs in the OpenWRT device

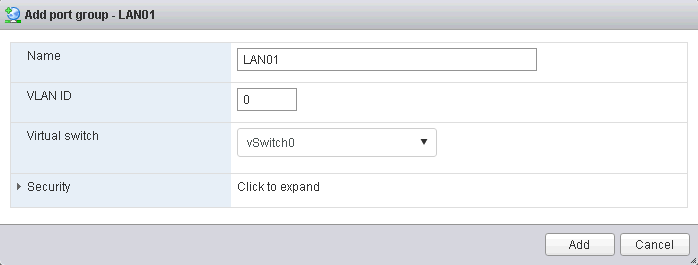

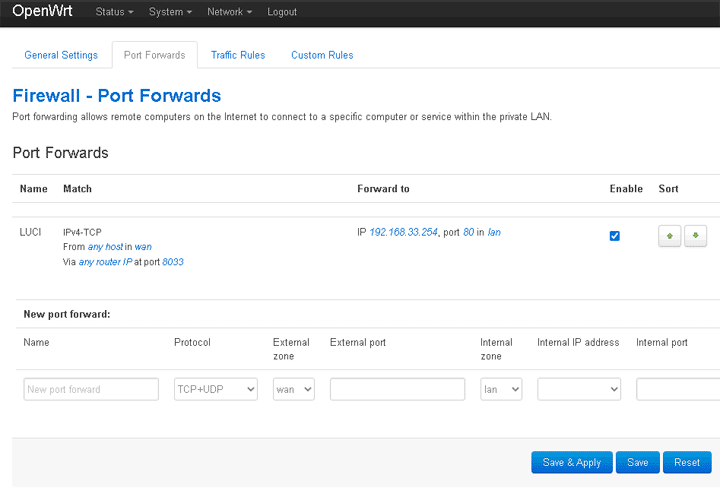

Aparte de eso, también hemos agregado una regla de reenvío de puertos que redirige el tráfico en la IP WAN (192.168.3.200 en la anterior). imagen) puerto 8033 a la interfaz web LUCI (puerto 80) de OpenWRT y también puerto 2222 a SSH Shell (puerto 22), ambos a la IP 192.168.33.254 en el lado LAN01 del enrutador. Organizamos las cosas de esta manera para que pueda acceder a la GUI web del enrutador o SSH Shell desde cualquier lado del dispositivo del enrutador, ya que el comportamiento predeterminado en OpenWRT es permitir solo la conexión HTTP y SSH desde la parte interna del enrutador. Probablemente debería eliminar esos mapeos una vez que haya terminado de configurar su sistema de producción. Los mapeos de puerto seguirán funcionando incluso si configura la IP WAN del dispositivo OpenWRT con una IP estática. No obstante ajustarlo es muy sencillo. Este tipo de escenario, no solo mantendrá sus máquinas virtuales detrás de un firewall adicional, sino que también le ofrecerá un dispositivo FW completo. sin ninguna de las limitaciones del firewall integrado de ©ESXi. El dispositivo viene configurado con adaptadores virtuales e1000 para maximizar la compatibilidad, debería poder cambiarlos por VMXNET3 en alguna version relativamente reciente de ©ESXi, le darán 10 GB de conectividad NIC. En esos casos quizá deba asignar más CPU y RAM al appliance, para asegurarse de que puede hacer frente al ancho de banda ampliado. Usando el appliance OpenWRTAntes de configurar nuevos invitados en la zona NATed LAN01, deberá crear el nuevo grupo de puertos de conmutador virtual para agregar su NATed máquinas virtuales a. Simplemente vaya a Redes => Agregar grupo de puertos en la GUI web de ©ESXi.

Añadir un nuevo grupo de puertos en ©ESXi Puede descargar el appliance ©ESXi OpenWRT desde Sourceforge, la instalación es muy fácil, solo descomprima y registre la MV, la versión de hardware virtual es 8, por lo que puede usar el dispositivo en cualquier host ©ESXi desde 5.0. Actualice el hardware virtual y asigne recursos (CPUs y memoria) para cubrir sus necesidades. Ahora tome una máquina virtual y configure su tarjeta de red en el grupo de puertos LAN01, encienda la VM y cambie la IP/Máscara/Puerta de enlace para que coincida la IP de puerta de enlace predeterminada en OpenWRT LAN NIC (192.168.33.254). Algún valor como 192.168.33.200/24 y 192.168.33.254 como puerta de enlace funcionará. Además, no olvide agregar algun DNS como 8.8.8.8 si desea tener una resolución de nombres en la máquina virtual. A partir de este momento, debería poder hacer ping a algún host en Internet como 8.8.8.8 desde la VM NATed. Si agregó DNS, debe también poder navegar usando un navegador. Port ForwardingA partir de este momento ha creado una red NAT que puede utilizar para tener escritorios virtuales accesibles desde el GUI de ©ESXi, no obstante, si quiere alojar servidores en esta red necesitará una forma de hacerlos accesibles desde Internet.  OpenWRT port forwarding

OpenWRT port forwarding

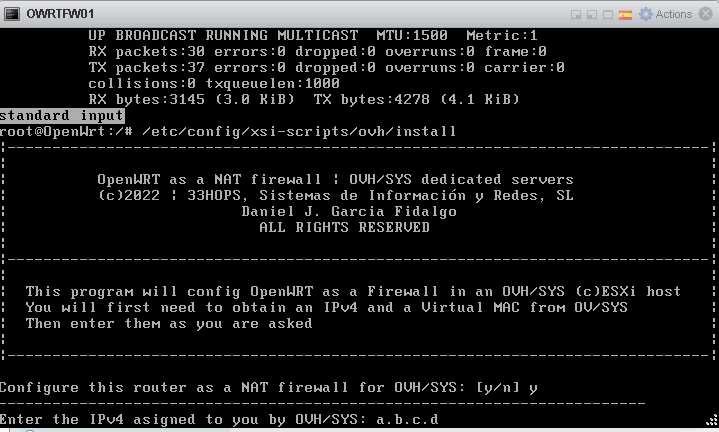

Como se indicó anteriormente, hemos tenido que configurar el primer reenvío de puertos para que el dispositivo de enrutamiento esté disponible desde Internet. En este caso el propio enrutador actúa como un servidor web. El procedimiento será muy similar para cualquier otro servidor en la red NAT, con la única diferencia de que la IP a la que se envían los paquetes será cualquier otra IP en la red NAT01 (192.168.33.0/24) y el puerto será cualquiera que necesite abrir: 80, 443, 3389, etc... Por supuesto, OpenWRT es muy capaz de hacer muchas otras cosas, como ser un servidor VPN, una puerta de enlace SSH, etc., eso lo dejaremos en manos de usted. El concepto que se explica aquí se aplica muy bien a cualquier otro dispositivo de enrutamiento de su elección, como la línea de comando simple de Linux, PFSense, RouterOS, etc... Hay muchas maneras diferentes de proteger el sistema descrito en esta publicación. Antes sugerimos uno sencillo pero eficiente: cierre todo menos el puerto SSH y fíltrelo para permitir el acceso solo desde algunas direcciones IP. Esto es de hecho muy eficiente, aún así puede que le resulta engorroso establecer túneles OpenSSH para acceder a sus servidores. Otra forma muy directa de administrar los servidores en la red NAT01, incluido el mismo host ©ESXi, es crear un reenvío de puertos regla a algún servidor RDP en la red NAT. Podría usar alguna versión minimizada de Windows 10 como Tiny10 para tener escritorio RDP de administración. Pueden dejar sus preguntas en el forum del proyecto en Sourceforge. Configuración en servidores OVH/ So You Start/ KimsufiComo se indicó anteriormente, también puede usar su dispositivo OpenWRT para que funcione como firewall en un host ©ESXi dedicado. Dependiendo del proveedor: OVH, SoYouStart, Digitalocean, etc..., el mecanismo exacto puede variar ligeramente. Al final la única diferencia con un NAT departamental será que la IP externa en la interfaz WAN será una dirección de Internet en cambio. Para simplificarlo aún más, hemos creado un script que se incluye con el dispositivo al que puede llamar para agregar su Dirección IP de OVH. Pero antes que nada, debe agregar su MAC virtual a la interfaz externa de su dispositivo OpenWRT, que puede ser fácilmente hecho a través de las opciones de configuración de NIC en la GUI web de ©ESXi.  Configuración de MAC virtual OVH/SYS/Kimsufi

Configuración de MAC virtual OVH/SYS/Kimsufi

La MAC virtual debe agregarse a la segunda NIC, la que está en el conmutador virtual VM Network. Luego ejecute el script anterior.  Asign IP/mask of Internet IP

Asign IP/mask of Internet IP

En el caso de OVH y filiales, te asignan una MAC virtual que tienes que aplicar a la NIC virtual externa de tu enrutador y una puerta de enlace que siempre es la última IP en la red de clase D. Si su IP asignada es a.b.c.d, su puerta de enlace será a.b.c.254 Your OpenWRT router configuration at /etc/config/network will be set as follows: Se han eliminado las opciones de IP v6, las direcciones MAC se asignan automáticamente a partir de la huella del hardware, por lo que no necesita tratar con ellos en el archivo /etc/config/network. Backup your VMsAhora que ha configurado su infraestructura, necesitará una forma de hacer una copia de seguridad de sus máquinas virtuales. Debe diseñar una topología de respaldo que cubre las amenazas más frecuentes: ransomware, warm, malware, etc... La amenaza más peligrosa de todas es probablemente el ransomware. Diseña algún sistema de respaldo que te permita recuperar tu virtual máquinas de múltiples puntos de restauración en el tiempo, para que pueda volver a una versión de ellos antes de que el invitado fuera infectado. ©XSIBackup es nuestra solución para realizar copias de seguridad de ©VMWare ©ESXi Máquinas virtuales directamente desde el sistema operativo host ©ESXi a un almacén de datos local o a cualquier archivo remoto sistema sobre IP/SSH. Ofrece deduplicación de bloques + compresión, por lo que puede alojar cientos de puntos de restauración en un volumen tamaño aproximadamente el doble del volumen de producción de su máquina virtual. También puede replicar máquinas virtuales para tener un sitio caliente listo para utilizarse en caso de necesidad. Puede descargar ©XSIBackup y utilizarlo ilimitadamente para realizar copias de seguridad de máquinas virtuales de hasta 100 GB en almacenamiento local o compre una licencia desde 79,00 EUR y respalde una cantidad ilimitada de máquinas virtuales en cualquier tipo de destino, local o sobre IP, así como para disfrutar de funciones avanzadas como CBT, la tecnología Changed Block Tracking. Y lo más importante, todas las funciones funcionan en la versión gratuita de ©VMWare ©ESXi Hypervisor. Otras opcionesEste escenario propuesto puede coexistir con otras redes virtuales dentro de su host ©ESXi. Si su hardware es lo suficientemente potente, puede alojar redes virtuales complejas con múltiples cortafuegos y segmentos LAN, las posibilidades son infinitas. Usted decide cómo diseñar e implementar su infraestructura de red. Puede ejecutar varias instancias del dispositivo OpenWRT o agregar más interfaces a y enrutar los paquetes entre ellos. También puede agregar OpenVPN al enrutador y permitir el acceso a usuarios itinerantes. Para obtener más información sobre cómo usar su dispositivo OpenWRT, visite el sitio oficial de OpenWRT |

|